Organizationsシリーズ第八弾、Detective編です。

Amazon Detectiveとは

Amazon Detective(以下、Detective)は、VPC Flow Logs、CloudTrail、GuardDuty などの他のAWSサービスの情報をインプットに、潜在的なセキュリティ問題や不信なアクティビティを分析、調査できるサービスです。

GuardDutyは発生したセキュリティイベントを検知するため、発生したイベントベースでの調査を行うことになりますが、Detectiveでは過去のログやイベント情報をといった時系列の観点を含み、グラフ等で視覚化することが可能です。

個人的には、探偵のサービスアイコンが好きですw

Organizationsは対応していない ※2021年1月現在

※2021年12月に更新が入り、Organizationsに対応しました。詳細は以下の記事を参考にしてください。本記事の内容は古いのでご注意ください。

https://fu3ak1.hatenablog.com/entry/detective_organizations

Detectiveは、Organizationsに対応していないようです。よって組織内の全アカウントの情報を自動的に集約することはできません。

今回はは手動で各アカウントを追加して集約する方法を試してみます。手順は以下のとおりです。

- 監査アカウントで有効化

- メンバーアカウントの招待

- サンプル調査

設定手順

やっていきます。

1. 監査アカウントで有効化

auditアカウントにログインし、Detectiveページに遷移します。

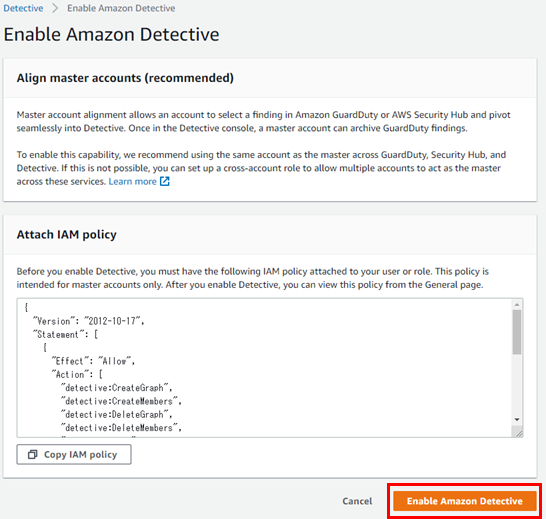

有効化(Enable)

できました。有効直後はまだ情報が表示されません。

2. アカウントの招待

auditアカウントに情報を集約するため、system01アカウントとManagementアカウントを招待していきます。

Account management > Invite individual accountsの順で進みます。csvファイルで一括招待もできるようですが、今回は数も少なく流れを見たいので1つずつやっていきます。

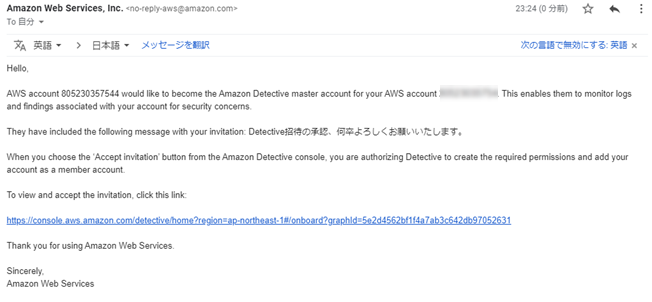

招待するアカウントIDとメールアドレスを入力して招待します。メールの文章も書けるようなので紳士的な文章を書いておきました。

以下のようなメールが届きます。(日本語を入れたら英語と入り混じりました)

メールのリンクをクリックします。このとき、招待されたManagemenetアカウントにログインする必要があります。

Acceptします。

同じ流れで、system01アカウントも招待→承認の流れを実行しておきます。

2アカウントとも承認が終わると、以下のとおり3アカウントがEnabled状態になります。

3. サンプル調査

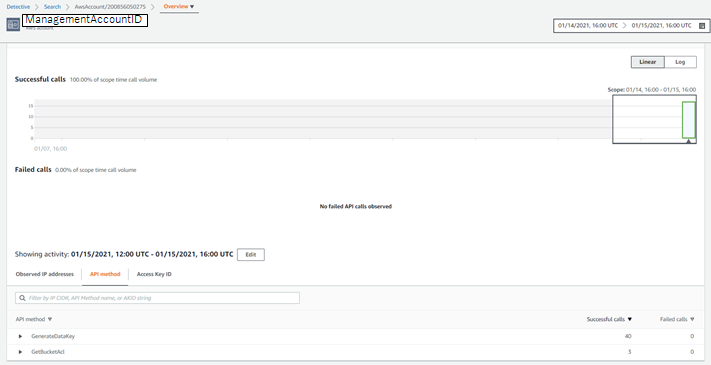

有効後すぐでは情報が見れなかったため、1時間ほど待機して見てみました。

また、履歴情報を使用するベースラインの使用は2週間ほどかかるようです。履歴が無い(短い)のでまぁそうかという感じです。

アカウントIDで検索して情報が見れるので、ManagemenetアカウントIDでフィルタして情報を見てみました。

APIの実行状況が表示されています。検証程度で使っているだけなので、あまり面白さが無いですが、一応見えています。

有効化して時間があまり経っていないのでまだ集約しきれていない情報もあるのだと思います。

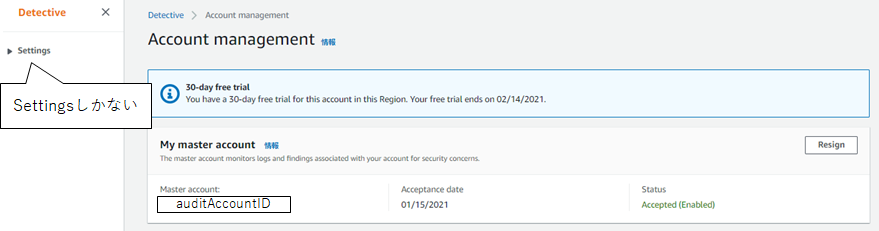

1点注意なのが、集約したauditアカウント以外のsystem01やManagementアカウントのDetective画面では、以下のように情報が見れませんでした。

各アカウントの情報は集約したアカウントのみで見る必要があるようです。

検証はここまでとします。

さいごに

Organizationsには現時点で未対応ですが、そのうち対応しそうな画面のインターフェースですねw Organizationsに対応したら招待も不要で集約できるかもしれません。比較的新しいサービスなので、Organizations対応以外にも追加の機能がこれからも出てきそうです。

メール確認→承認のフローを考えると、CloudFormation StackSetsを使用したアカウント追加時の自動化も難しそうです。ここも自動有効化など今後に期待です。